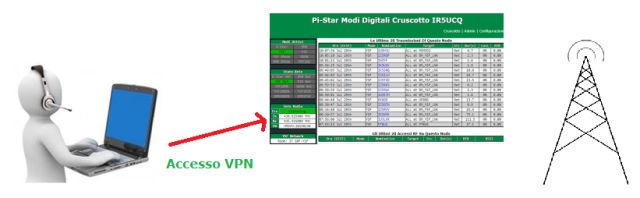

Come sapete la distribuzione PI-STAR è già dotata di tutto (o quasi) il desiderabile per attivare un ripetitore/hot-spot digitale, compresi i vari accessi per la gestione remota. Purtroppo sulle reti mobili queste funzioni remote non funzionano causa la mancanza dell‘IP pubblico e della impossibilità di aprire le porte necessarie (NAT).

In questo caso ci potrebbero aiutare l’installazione di 2 utility: la prima è un tunnel VPN, realizzato con software OPENVPN e relativo server, che ci permetterà di operare come se fossimo sulla stessa rete locale (descritto in questo precedente articolo del GRF). La seconda è VIRTUALHERE che remotizza i dispositivi USB e li gestisce come se fossero collegati localmente al nostro PC.

Procediamo con l’installazione e la preparazione della Pi-Star

Si parte con una distribuzione Pi-Star vergine scaricata dal sito. Utilizzo la versione 4, che pur essendo ancora in versione Beta al momento della scrittura del presente articolo funziona sia con i Raspberry più vecchi sia con quelli più recenti come il 3B+.

Una volta preparata la SD accediamo al sistema operando un minimo di configurazione, il tipo modem/radio collegata e attiviamo una modalità operativa DMR, C4FM D-STAR, lingua del sistema, coordinate, il server al quale collegarci, ecc. Ricordiamoci di effettuare tutti gli upgrade e gli aggiornamenti disponibili tramite apposito menu (configurazione>expert>upgrade e successivamente aggiornamento).

Adesso facciamo l’accesso tramite SSH e procediamo con l’espansione del file-system con il comando:

sudo pistar-expand

riavviamo il sistema per attivare le nuove impostazioni

sudo reboot

dopo il riavvio facciamo ancora l’accesso in SSH e iniziamo con l’installazione vera e propria delle nostre utility. Abilitiamo il sistema alla scrittura della SD

rpi-rw

Adesso installiamo OPENVPN e OPENSSL

sudo apt-get install openvpn

sudo apt-get install openssl

A questo punto, mentre è ancora attiva la modalità di scrittura visualizzata nel prompty come pi-star(rw), copiamo dentro la cartella di default /home/pi-star i 5 file dei certificati con l’utility WinSCP (vedi l’articolo relativo alla gestione del server/client VPN sopra menzionato). Dal terminale spostiamo i 5 file dentro la cartelle di destinazione

sudo mv * /etc/openvpn

e installiamo VirtualHere

sudo wget https://www.virtualhere.com/sites/default/files/usbserver/vhusbdarm

sudo chmod +x ./vhusbdarm

sudo mv vhusbdarm /usr/sbin

sudo wget http://www.virtualhere.com/sites/default/files/usbserver/scripts/vhusbdpin

sudo chmod +x ./vhusbdpin

sudo mv vhusbdpin /etc/init.d

sudo update-rc.d vhusbdpin defaults

Editiamo il file ipv4.fw inserendo le nuove righe che abiliteranno il firewall alle nuove connessioni:

sudo nano /root/ipv4.fw

e aggiungiamo le seguenti righe con i commenti e le impostazioni per il firewall

# le righe seguenti servono ad abilitare il firewall per OpenVPN e VirtualHere:

#

# Questa riga abilita la porta 1194 UDP in uscita per OpenVPN

iptables -A OUTPUT -p udp -m udp –dport 1194 -j ACCEPT

#

# Questa riga abilita la porta 7575 TCP in entrata per VirtualHere

iptables -A INPUT -p tcp -m tcp –dport 7575 -j ACCEPT

#

Uscire dall’editor, salvare con Ctrl+X e confermare con Y seguito da Invio. Lanciare il comando che renderà permanente la modifica nel firewall della Pi-Star e riavviamo il sistema

sudo pistar-firewall

sudo reboot

Dopo il riavvio e il nuovo accesso SSH verifichiamo l’attivazione del tunnel VPN

sudo ifconfig

se la connessione VPN viene regolarmente stabilita dovremmo vedere l’indirizzo IP assegnato alla scheda di rete virtuale “TUN0:” oltre alle schede cablate “ETH0:” e quella wifi “WLAN0:”

NOTE:

Nelle versioni pi-star antecedenti alla V.4.1 la VPN viene risolta soltanto se descritta nel file “xxx.conf” come indirizzo IP numerico e non funziona se inserita come indirizzo DNS.

Se il servizio VirtualHere si fosse fermato (esempio dopo un aggiornamento della pi-star) è possibile riattivarlo con il comando:

sudo /usr/sbin/vhusbdarm

Un ringraziamento particolare va ai colleghi :

David IK5XMK

Antonio IU5JAE

Paolo IV3BVK

Mauro IW1ELO

e tutti gli altri del gruppo Telegram MMDVM Italia che mi hanno aiutato colmando le mie lacune nell’uso di LINUX…

Buone remotizzazioni a tutti!

73’ Graziano Rossi IZ5IGB